Jeśli pamiętasz film "Hakerzy" z Angeliną Jolie w roli głównej, to prawdopodobnie myślałeś, jak fajnie jest być hakerem. Po kilku kliknięciach na klawiaturze byli już w systemie. Jednak ponowne obejrzenie tego filmu w dzisiejszych czasach sprawia, że wielu inżynierów QA się wzdryga.

Wszyscy programiści i testerzy rozumieją, że w każdy atak, niezależnie od tego, czy jest to niewielki atak, czy próba naruszenia danych, wchodzi wiele planowania. To skłania programistów do wkładania dużego wysiłku, aby zapobiec sytuacji, w której ktoś taki jak „Angelina” zhakuje ich produkt w mniej niż trzy minuty.

Pod wieloma względami testowanie gotowości produktu do obrony przed atakami spoczywa na barkach inżynierów. Dlatego im lepsza ich strategia testowania penetracyjnego, tym większe ich szanse na znalezienie wszystkich możliwych luk w zabezpieczeniach w systemie.

Wikipedia jest uważana za najpopularniejsze źródło wpadania w nadmiar szczegółów. Byłoby przestępstwem nie wykorzystać tej zasady, aby uniknąć błędów podczas testów penetracyjnych — „…zgodnie z zasadą okrężności, kręta ścieżka może ostatecznie być bardziej produktywna niż podejście bezpośrednie.”

Luki w zabezpieczeniach są prawdopodobnie ze sobą połączone, tworząc ścieżkę ataku.

Musisz znaleźć przynajmniej jedną lukę w zabezpieczeniach i zbadać każde urządzenie, przeglądarkę, bazę danych itp. To pozwoli zidentyfikować możliwe luki, słabości i metody zapobiegania dla każdego wykrytego problemu.

Testowanie penetracyjne nie jest jak wizyta u dentysty. Tak, zalecane są coroczne kontrole, ale kiedy w końcu się pojawisz, w zębie jest już ogromna dziura. Dlatego lepiej jest mieć regularne kontrole, nawet jeśli wydają się niepotrzebne.

Badania HelpSystems pokazują, że większość respondentów przeprowadza testy penetracyjne tylko raz lub dwa razy w roku (16% dwa razy w roku, 17% kwartalnie); to nie jest dobre.

Niestety, brak regularnego testowania może dać hakerom więcej czasu na zaplanowanie różnych metod ataku.

Jeśli nadal postrzegasz biznes jako grupę ludzi siedzących w sali konferencyjnej i rozmawiających wyłącznie o pieniądzach — całkowicie pomijając rolę QA — to patrzysz na temat zbyt wąsko. Biznes zawsze wiąże się z ryzykiem, podobnie jak działania podejmowane w celu jego ograniczania. To właśnie umiejętność zarządzania ryzykiem odróżnia dobrych liderów od naprawdę skutecznych.

Dlatego warto przyjrzeć się celom bezpieczeństwa w Twojej organizacji, aby zbudować lepszy proces testów penetracyjnych. Na czym te cele się opierają? Które zasoby są krytyczne, a które mogą poczekać? Po przeprowadzeniu pełnej oceny ryzyka możesz wdrożyć odpowiednie działania naprawcze, skutecznie ograniczając zagrożenia — takie jak ataki złośliwego oprogramowania — i tworząc solidny, dobrze zaplanowany proces pentestów.

Wielu początkujących testerów QA polega na przypadkowych odkryciach podczas testów. Często przenoszą to podejście również na obszar bezpieczeństwa systemu, licząc na to, że deweloperzy „na pewno” nie zostawili żadnej luki. To błędne założenie — atakujący nie myślą w ten sposób.

Aby testy miały realną wartość, najpierw trzeba precyzyjnie określić zakres: zidentyfikować i przeanalizować każde dostępne urządzenie, aplikację czy bazę danych.

Najlepsi inżynierowie QA podchodzą do tego podobnie — myślą jak przestępcy, aby pokonać ich ich własnymi metodami. Zatrzymaj się więc na chwilę i zastanów: co zrobiłbyś, gdyby Twoim celem było doprowadzenie do naruszenia bezpieczeństwa lub przejęcie konkretnych danych? Następnie przygotuj i udokumentuj przypadki testowe dla każdego z tych scenariuszy.

95% użytkowników zauważyło poprawę jakości QA już po miesiącu korzystania z aqua

Załóżmy, że masz już za sobą wszystkie kroki opisane powyżej… ale chcesz pójść jeszcze o krok dalej. Wykorzystanie odpowiedniego narzędzia do testów w podejściu agile to świetny sposób na dalsze usprawnienie testów penetracyjnych.

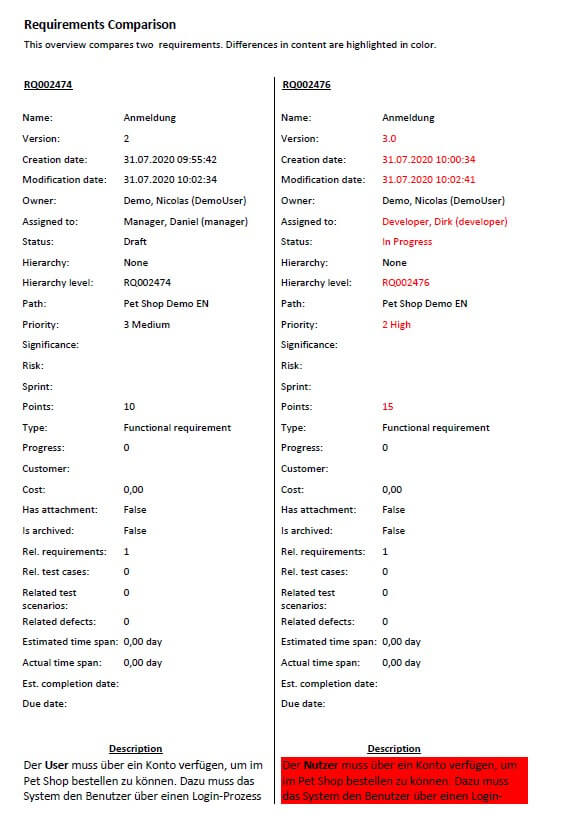

Ponieważ po pentestach często wprowadza się zmiany w infrastrukturze produktu, niezwykle pomocne jest możliwość porównania stanu „przed” i „po” testach. Przykładowo, aqua oferuje funkcję bardzo szczegółowego raportowania, która w przejrzysty sposób — również procentowo — pokazuje, jakie części systemu pozostają nietestowane lub niewystarczająco zabezpieczone. Podsumowując, warto postawić na kompleksowe rozwiązanie do zarządzania testami, które wspiera cały proces i daje realny wgląd w poziom bezpieczeństwa systemu.

Testy penetracyjne pozostają jednym z filarów tworzenia wysokiej jakości produktów. Nie sposób przecenić ich znaczenia — nawet jeśli, niezależnie od tego, jak dobre jest używane narzędzie czy jak dopracowane są przypadki testowe, zawsze istnieje ryzyko popełnienia błędów. Tylko kompleksowe i konsekwentne podejście, oparte na solidnym planie, pozwala osiągnąć satysfakcjonujące rezultaty w testach penetracyjnych. W połączeniu ze wskazówkami przedstawionymi w tym artykule możesz jednak znacząco podnieść skuteczność całego procesu.

Odkryj aqua dla lepszego testowania penetracyjnego

Istnieje 6 głównych rodzajów testowania penetracyjnego:

Istnieją jednak jeszcze inne typy, takie jak:

Oto top 3 narzędzia do testowania penetracyjnego lub, jak się je również nazywa, testów penetracyjnych:

Wireshark Wireshark to narzędzie open-source kompatybilne z różnymi systemami. Możesz go używać do szybkiego przechwytywania i interceptowania pakietów sieciowych.

Burp Suite Burp Suite jest dostarczany jako zestaw narzędzi do testowania bezpieczeństwa aplikacji. Umożliwia przeprowadzenie ataku man-in-the-middle, zlokalizowanego między serwerem webowym a przeglądarką.

Netsparker Netsparker to automatyczna aplikacja webowa do testowania penetracyjnego. Narzędzie skanuje od cross-site scripting do SQL injection.

Bonus: aqua ALM aqua ALM to potężne narzędzie, które pasuje do menedżerów projektów, programistów, liderów QA i inżynierów. Możesz utrzymywać pełny cykl rozwoju i zapewnienia jakości w ramach jednego rozwiązania.

Pentest to etyczny symulowany cyberatak mający na celu znalezienie słabości i luk w zabezpieczeniach (nie to samo co ocena podatności) w systemie, a także ocenę ryzyk, poziomu bezpieczeństwa i potencjalnych zagrożeń ze strony nieuprawnionych podmiotów.

White box, black box i grey box są uważane za cele dla wszystkich rodzajów testowania penetracyjnego.